Nätverkssegmentering och varför det borde vara en självklarhet

När man talar om nätverkssäkerhet i praktiken möter man ofta en förvånansvärd likriktning: alla enheter – klienter, IoT-prylar, arbetsstationer, mobiltelefoner – befinner sig i samma logiska zon. Det är konfigurationsmässigt bekvämt, men också funktionellt sårbart. Det utgår från ett implicit antagande om att det inte finns något behov av inre gränsdragning. För större organisationer är segmentering ett etablerat koncept. Men i mindre sammanhang – hem, småföretag, enklare verksamheter – är det fortfarande något som antingen förbises eller aktivt väljs bort, ofta på grund av föreställningen att det är ”för avancerat”.

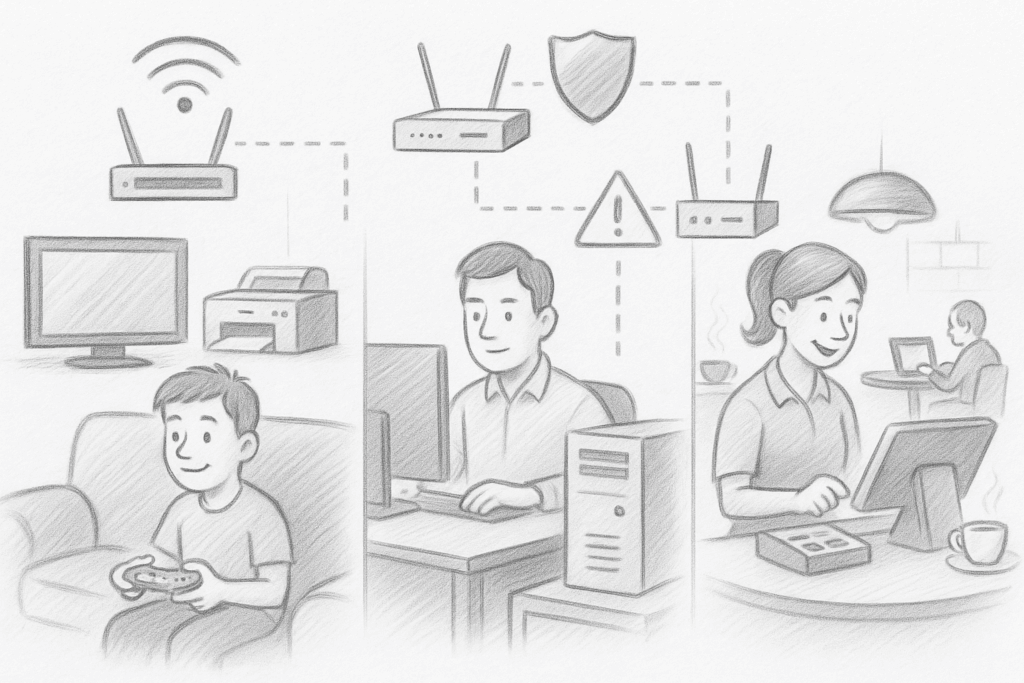

Men nätverkssegmentering är inte avancerat. Det är en tillämpning av grundläggande systemtänkande: att isolera funktioner, begränsa kommunikationsvägar och därigenom minska intern exponering. Här följer tre konkreta exempel som illustrerar segmentering i tillämpning, med relativt enkel utrustning och utan specialistkunskap.

Hemmiljön – bland tv-apparater, spelkonsoler och spontana uppkopplingar

I ett hushåll med fyra personer – två vuxna, två barn – finns idag i regel ett tiotal enheter online samtidigt: telefoner, surfplattor, tv, spelkonsoler, skrivare, och ofta någon form av röststyrd assistent eller uppkopplad IoT-enhet. Utöver detta kommer tillfälliga gäster: barnens kompisar, vuxna bekanta, någon med egen dator eller telefon som kopplar upp sig mot det lokala nätet. Om samtliga dessa enheter tillåts kommunicera fritt med varandra uppstår en situation där sårbarhet på en enhet kan utnyttjas för att nå andra – t.ex. en dåligt uppdaterad konsol eller en mobil med osäkra appar.

Det enklaste sättet att segmentera här är att använda routerns inbyggda funktionalitet för gästnätverk. De flesta konsumentroutrar tillåter att man aktiverar ett separat trådlöst nätverk med begränsad åtkomst till interna resurser. Alla enheter som inte är strikt hushållsbundna – t.ex. gästers telefoner – bör kopplas till detta nät. En ytterligare förbättring är att även IoT-enheter (TV, spelkonsoler, skrivare) placeras där, för att separera dem från hushållets datorer, särskilt om dessa används för arbete, studier eller personlig information.

Gör man detta, har man i praktiken skapat tre zoner: en primär för personliga klientenheter, en sekundär för uppkopplade prylar, och en tredje för tillfälliga gäster. Allt som krävs är att man namnger nätverken tydligt och styr åtkomsten med olika lösenord.

Det lilla företaget – kontorsfunktion i industriell miljö

I ett mindre företag – kanske tillverkningsindustri eller konsultverksamhet – kan nätverket bestå av ett fåtal stationära datorer: en för VD med översikt och kommunikation, en för ekonomi (bokföring, bank, löner), och en för konstruktion/CAD. Utöver detta behövs ofta trådlöst nätverk tillgängligt för anställda, särskilt i lokaler där mobiltäckningen är svag på grund av material och byggnadstyp.

Här är den kritiska punkten att arbetsstationerna – särskilt den för bokföring – inte ska befinna sig i samma segment som övriga trådlösa enheter. Likaså bör CAD-datorn hållas isolerad från den generella arbetsnätverkstrafiken om den innehåller produktionsnära information. En VLAN-kapabel router (vilket finns i många småföretagsanpassade modeller) gör det möjligt att separera nätverkstrafiken i olika zoner. Alternativt kan separata accesspunkter användas för kontorsnät och personalnät, där brandväggsregler styr vilka zoner som får kommunicera med varandra.

Segmenteringsmålet här är tydligt: ekonomiinformation får inte exponeras för det allmänna nätet, även om det rör sig om ett litet företag. CAD-filer och tillverkningsrelaterad data får inte vara nåbar från en surfplatta i fikarummet.

Det lilla caféet – driftkritiska system och gästnät

I ett café eller annan publik miljö finns ofta två typer av nätverksanvändare: personal och gäster. Personal använder kassasystem, eventuellt bokningssystem och ibland en separat dator för administration. Gäster förväntar sig tillgång till Wi-Fi, och kommer och går med ett stort antal olika enheter – telefoner, laptops, surfplattor. Här är risken inte bara att en gäst med illvillig kod försöker angripa interna system, utan att sårbara kassaenheter exponeras för oavsiktlig trafik eller överbelastning.

Segmentering här är inte ett val – det är en grundförutsättning. Gästnätverk ska konfigureras som ett helt isolerat nät, utan åtkomst till intern adressrymd. Kassaapparaten ska ha ett eget segment, eller åtminstone vara fysiskt ansluten till en port med brandväggsregler som blockerar övrig trafik. Om nätverket bygger på Wi-Fi bör separata SSID:n användas – ett för drift, ett för gäster – med olika autentiseringsuppgifter.

Det kräver inte avancerad utrustning, men det kräver att någon faktiskt tänker igenom trafikflödet. Vad ska kunna prata med vad – och varför?

Det gemensamma i dessa tre exempel är att segmentering inte handlar om komplex teknik, utan om att tänka i system. Vilka resurser behöver prata med varandra? Vad händer om en del blir utsatta för intrång? Vad bör aldrig vara åtkomligt från andra zoner? Det är samma frågor oavsett om nätverket består av tre enheter eller trehundra.

Nätverkssegmentering är inte en säkerhetsfunktion – det är en systemprincip. Den ska finnas där innan säkerhetsfunktionerna aktiveras. Det är grunden.